Accès session avec identifiant AD

-

Bonjour,

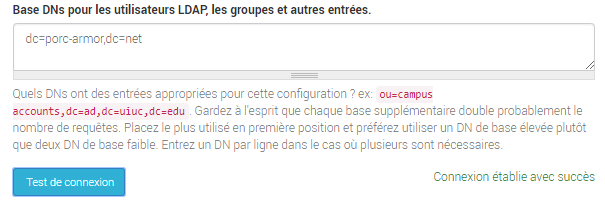

Pour que le LDAP interne puisse faire de la délégation côté serveur il y a une configuration à faire sur le serveur, cette procédure n'est effectivement pas encore documenté de notre côté, la voici en attendant :

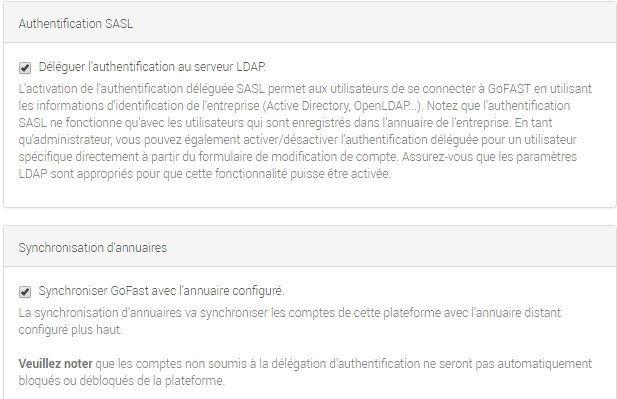

Marche à suivre pour mettre en place la délégation d'authentification vers Active Directory. L'idée est d'interroger OpenLDAP avec le protocole SASL, le daemon saslauthd procède alors à l'authentification sur Active Directory avec le protocole LDAP.

Installation du daemon saslauthd et de son plugin ldap :

# yum install cyrus-sasl cyrus-sasl-ldapVérifier que saslauthd est correctement installé et supporte le mechanisme LDAP :

# saslauthd -vActiver le mechanisme LDAP et ajouter le flag -O aux options de démarrage du demon :

# vi /etc/sysconfig/saslauthd SOCKETDIR=/var/run/saslauthd MECH=ldap FLAGS="-O /etc/saslauthd.conf"Configuration de l'accès LDAP (les valeurs en italique sont à modifier en fonction de la conf du serveur AD) :

# vi /etc/saslauthd.conf ldap_servers: ldap://xxx.xxx.xxx.xxx ldap_search_base: DC=exemple,DC=com ldap_timeout: 10 ldap_filter: (sAMAccountName=%u) ldap_bind_dn: CN=exemple,OU=exemple,DC=exemple,DC=com (ou alternativement nomuser@exemple.com pour AD) ldap_bind_pw: password ldap_password: password ldap_deref: never ldap_restart: yes ldap_scope: sub ldap_use_sasl: no ldap_start_tls: no ldap_version: 3 ldap_auth_method: bindCommunication entre OpenLDAP et saslauthd :

# vi /usr/lib/sasl2/slapd.conf (ou # vi /usr/lib64/sasl2/slapd.conf ) pwcheck_method: saslauthd saslauthd_path: /var/run/saslauthd/muxDémarrer saslauthd et redémarrer openLDAP :

# chkconfig saslauthd on # service saslauthd start # service slapd restartTest d'authentification SASL (nécessite les chaînes de connexions d'un user AD, l'option -u correspond au sAMAccountName). Exemple sur preprod avec monuser :

[root@gofast-test ~]# testsaslauthd -u monuser -p realPassword 0: OK "Success." [root@gofast-test ~]# testsaslauthd -u monuser -p wrongPassword 0: NO "authentication failed" [root@gofast-test ~]# -

Bonjour Jérôme

J'ai bien respecté et je me suis documenté sur sasl

Rien à faire, ça ne fonctionne pas. Du coup j'ai changé

ldap_bind_dn: CN=exemple,OU=exemple,DC=exemple,DC=com

par

ldap_bind_dn: nomuser@exemple.com

Et là ça fonctionnne: 0: OK "Success."

J'ai passé beaucoup de temp et ça vous fera gagner aussi -

Bonjour,

Très heureux de savoir que vous avez pu configurer cette délégation. De mémoire, Active Directory accepte les deux syntaxes (mais à vérifier en fonction des WServer et des configurations).

En tout cas je rajoute cette partie dans mon post, merci pour le partage de connaissance !

Bonne soirée !

Cordialement,

-

J jlemangarin referenced this topic on

J jlemangarin referenced this topic on